ISO 27001

La norma ISO 27001 protege a los activos de información de las organizaciones, estos son necesarios para realizar las funciones y conseguir los objetivos que han sido propuestos por la gerencia de la empresa.

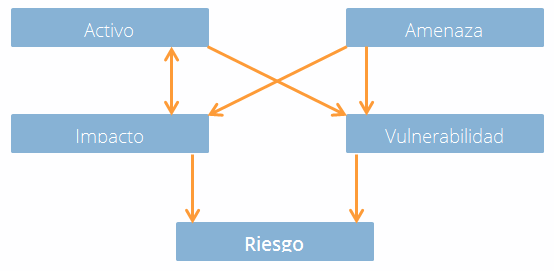

Los activos están relacionados, de forma directa o indirecta, con todas las entidades según establece el siguiente esquema:

El proyecto de seguridad presenta el objetivo de seguridad de los diferentes activos de información que establecen un dominio de estudio del proyecto en sí. El conjunto de activos del dominio establece un límite que no facilita la consideración de las relaciones establecidas por la seguridad de dichos activos dentro del propio entorno de la organización.

Características de los activos

Los activos presentan características diferentes según el estado, la materia, los niveles de confidencialidad, la integridad y la disponibilidad. Podemos definir una serie de subestados como son:

- Subestado de autentificación: tiene características para ofrecer y conocer la autenticidad de los diferentes activos de información, además de identificar las autorizaciones necesarias ofrecidas por la persona que tenga la responsabilidad dentro de la organización.

- Subestado de confidencialidad: tiene la característica de prevenir que se divague sin autorización los activos de información, a no ser que se relacione la intimidad cuando la información se refiere a personas físicas.

- Subestado integridad: presenta la protección sobre la modificación o destrucción que no esté autorizada según los activos del dominio, lo que se vincula a la fiabilidad de los Sistemas de Seguridad de la Información según la norma ISO27001. Un ejemplo puede ser que peligre la integridad de la información por un virus que se aloje en los datos almacenados en la computadora.

- Subestado disponibilidad: protege contra el acceso no autorizado a los activos de información que se encuentran asociados a la fiabilidad técnica de los componentes del Sistema de Gestión de Seguridad de la Información ISO-27001.

Tipos de activos

Pueden ser considerados cinco grandes tipos de activos de información, estos son:

- Todo el entorno del Sistema de Gestión de Seguridad de la Información según la ISO 27001, que incluye a los activos y que es necesario que garanticen los diferentes niveles de seguridad.

- El propio sistema de información.

- Toda la información que se ha generado por la aplicación del Sistema de Gestión de Seguridad de la Información.

- Todas las funciones de la empresa, con las que se pueden justificar las diferentes exigencias del Sistema de Gestión de Seguridad de la Información y además, genera los objetivos deseados.

- Otro tipo de activos, que pueden realizar un método de evaluación de riesgos para facilitar la inclusión de cualquier otro activo.

Durante los cinco tipos diferentes de activos se realiza la tipificación según la naturaleza que tenga intrínsecamente. En los tres primeros tipos se establece un dominio bastante estricto con respecto al proyecto de Seguridad de la Información según la norma ISO27001, sin embargo los otros dos tipos son externos al Sistema de Seguridad de la Información mismamente dicho, aunque no se encuentran exentos de las consecuencias desde el punto de vista de seguridad. El proyecto de seguridad tiene cinco tipos de capas. Todos los fallos que se producen en los activos que están en el entorno son:

- Provocar fallos en los SGSI.

- Generar fallos en la propia información.

- Soporta diferentes funciones de la empresa.

- Generan condicionantes en otros activos.

Atributos de un activo

Cada grupo de activos tiene varios tipos de indicadores de diferentes valores que ofrecen orientación para calibrar el impacto que genera la amenaza que se puede provocar.

Valorar de forma intrínseca el activo de información que ha sido considerado, ya que presenta dos aspectos diferentes:

- Un atributo cuantitativo.

- Un atributo cualitativo.

Se tiene que valorar de forma específica el estado en que nos encontramos la seguridad del activo de información y que sea considerado como tal. Por eso se pueden concretar los cuatros subestados, A-C-I-D: Autentificar, Confidencial, Integridad y Disponibilidad.

Métrica de los activos de seguridad

La persona encargada de proteger a los activos de información debe identificar, definir y valorar todos los activos. La métrica utilizada para valorar se encuentra apoyada en:

- Los activos que se encuentran en los inventarios tienen una parte de activos que están relacionados con el entorno y otra parte que se encuentran clasificados en otros inventarios.

- Los activos que pueden estar o no en los inventarios suelen encontrarse en las aplicaciones que existen en la obtención de información.

- Otro tipo de activos no pueden estar en el inventario, por lo deja de tener valor para la organización.

No se recomienda mezclar los diferentes valores de los activos que están en el inventario y lo que no se encuentran en el inventario, ya que puede ser que si no puede ser que la valoración exija el doble de esfuerzo.

Si se realizan métricas de valoración del estado de seguridad de los activos que se tienen en cuenta para estimar todos los valores utilizados durante los cuatro subestados que hemos mencionado anteriormente (A-C-I-D)

Subestado Autentificción

- Baja.

- Normal.

- Alta.

- Crítica.

Subestado Confidencialidad

- Libre.

- Restringida.

- Protegida.

- Confidencial.

Subestado Integridad

- Bajo.

- Normal.

- Alto.

- Crítico.

Subestado Disponibilidad

- Menos de una hora.

- Hasta un día laborable.

- Hasta una semana laborable.

- Hasta un mes laborable.

Software para SGSI

El Software ISOTools Excellence para la automatización de un SGSI basado en la ISO-27001 , está capacitado para responder a numerosos controles para el tratamiento de la información gracias a las aplicaciones que contiene y que son totalmente configurables según los requerimientos de cada organización. Además, este software permite la automatización del Sistema de Gestión de Seguridad de la Información.

¿Desea saber más?

Entradas relacionadas

Compliance La ley 30424, ha sido modificada por el D. Leg. 1352, que exige la implantación de un…

Proveedores Hoy en día pocos fabricantes dan la importancia que tiene a auditar sus proveedores sin darse cuenta…

Ley 29783 Durante este artículo hablaremos sobre cómo se puede automatizar los requisitos establecidos en la ley 29783.…

Gestión del rendimiento La gestión del rendimiento es uno de los siete subsistemas que componen el Sistema Administrativo…